本篇内容主要讲解“k8s Ingress如何使用”,感兴趣的朋友不妨来看看。本文介绍的方法操作简单快捷,实用性强。下面就让小编来带大家学习“k8s Ingress如何使用”吧!一、什么是Ingress在上一篇关于k8s之

本篇内容主要讲解“k8s Ingress如何使用”,感兴趣的朋友不妨来看看。本文介绍的方法操作简单快捷,实用性强。下面就让小编来带大家学习“k8s Ingress如何使用”吧!

在上一篇关于k8s之service的使用一篇中提到,Service对集群之外暴露服务的主要方式有两种,NotePort和LoadBalancer,但这两种方式,都有一定的缺点,具体来说:

而LB的缺点是每个service需要一个LB,不仅浪费而且麻烦,并且需要kubernetes之外设备的支持;

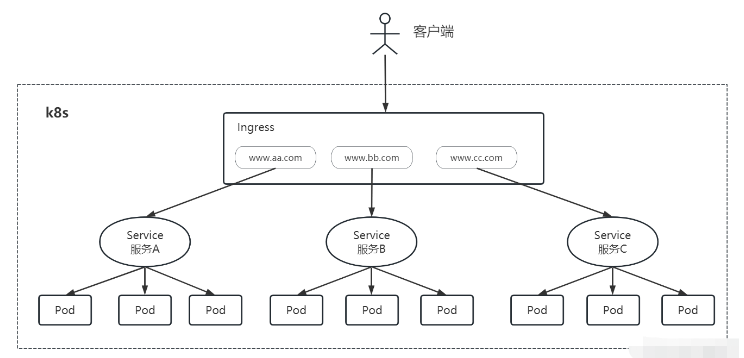

基于这种现状,k8s提供了Ingress这种资源对象,Ingress只需要一个NodePort或者一个LB就可以满足暴露多个Service的需求。

Ingress 的工作机制可参考下图进行理解;

实际上,Ingress相当于一个7层的负载均衡器,可以理解为kubernetes对反向代理的一个抽象,它的工作原理类似于Nginx;

或者可以理解为:在Ingress里建立了诸多的映射规则,Ingress Controller通过监听这些配置规则并转化成Nginx的反向代理配置 , 然后对外部提供服务;

关于Ingress,有下面两个概念需要重点理解

ingress:kubernetes中的一个对象,作用是定义请求如何转发到service的规则;

ingress controller:具体实现反向代理及负载均衡的程序,对ingress定义的规则进行解析,根据配置的规则来实现请求转发,实现方式有很多,比如Nginx, Contour, Haproxy等;

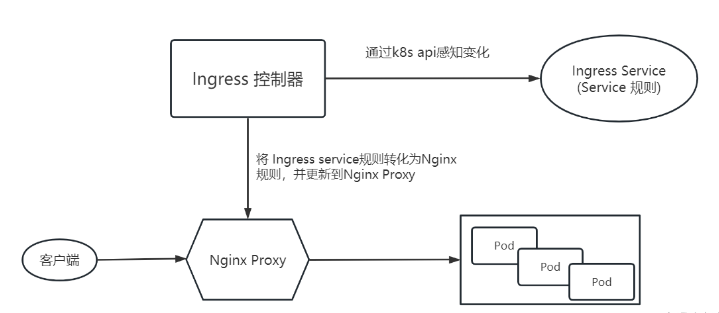

类比Nginx来说,Ingress工作原理如下

编写Ingress规则,说明哪个域名对应kubernetes集群中哪个Service;

Ingressnen控制器动态感知Ingress服务规则的变化,然后生成一段对应的Nginx反向代理配置;

Ingress控制器会将生成的Nginx配置写入到一个运行着的Nginx服务中,并动态更新;

到此为止,不难发现,Ingress 其实真正在工作的时候就像是充当一个Nginx在使用,内部配置了用户定义的请求转发规则;

整个工作原理可以参照下图进行理解

获取ingress-nginx,本次案例使用的是0.30版本

在当前目录下创建一个ingress-controller目录

mkdir ingress-controller

进入目录,下载两个yaml文件,可以通过wget的方式

wget https://raw.GitHubusercontent.com/kubernetes/ingress-nginx/nginx-0.30.0/deploy/static/mandatory.yamlwget Https://raw.githubusercontent.com/kubernetes/ingress-nginx/nginx-0.30.0/deploy/static/provider/baremetal/service-nodeport.yaml #如果仍然下载不下来,也可以考虑下载码云上的wget https://gitee.com/mirrors/ingress-nginx/raw/nginx-0.30.0/deploy/static/mandatory.yaml或者进入github直接手动复制配置内容到本地的yaml文件中

mandatory.yaml service-nodeport.yaml

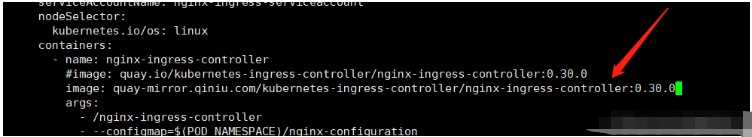

注意,下载下来之后, 修改mandatory.yaml文件中的仓库,否则拉取不到

quay.io/kubernetes-ingress-controller/nginx-ingress-controller:0.30.0

替换为

quay-mirror.qiniu.com/kubernetes-ingress-controller/nginx-ingress-controller:0.30.0

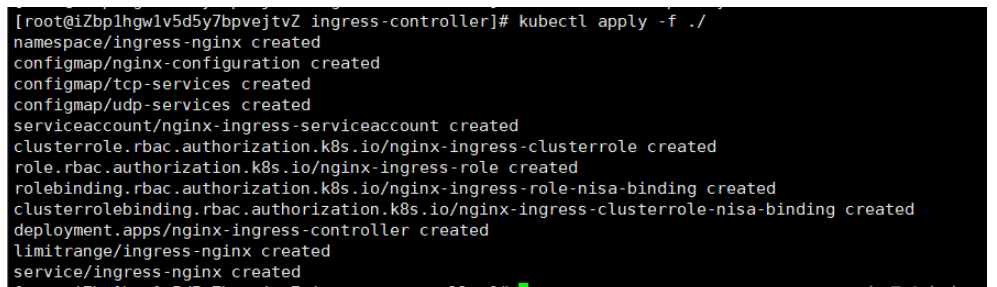

kubectl apply -f ./

执行完成后,可以看到创建了很多东西

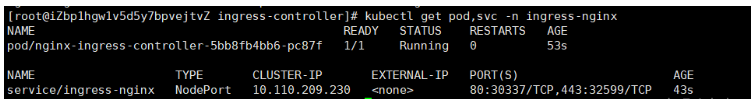

执行完成后,查看Pod和Service,可以看到下面这两个信息,一个Pod(nginx-ingress-controller),一个Service(NodePort);

kubectl apply -f mandatory.yaml

kubectl apply -f service-nodeport.yaml

按照下图所示,我们将部署两组Pod,一组为nginx,一组为Tomcat

配置内容如下

apiVersion: apps/v1kind: Deploymentmetadata: name: nginx-deployment namespace: defaultspec: replicas: 3 selector: matchLabels: app: nginx-pod template: metadata: labels: app: nginx-pod spec: containers: - name: nginx image: nginx:1.17.1 ports: - containerPort: 80 --- apiVersion: apps/v1kind: Deploymentmetadata: name: tomcat-deployment namespace: defaultspec: replicas: 3 selector: matchLabels: app: tomcat-pod template: metadata: labels: app: tomcat-pod spec: containers: - name: tomcat image: tomcat:8.5-jre10-slim ports: - containerPort: 8080 --- apiVersion: v1kind: Servicemetadata: name: nginx-service namespace: defaultspec: selector: app: nginx-pod clusterIP: None type: ClusterIP ports: - port: 80 targetPort: 80 --- apiVersion: v1kind: Servicemetadata: name: tomcat-service namespace: defaultspec: selector: app: tomcat-pod clusterIP: None type: ClusterIP ports: - port: 8080 targetPort: 8080使用下面的命令执行Pod的创建

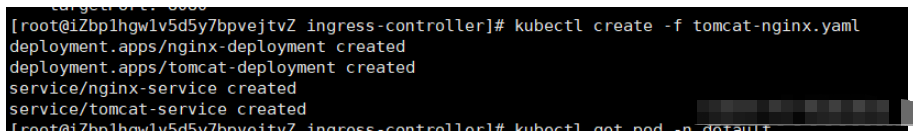

kubectl create -f tomcat-nginx.yaml

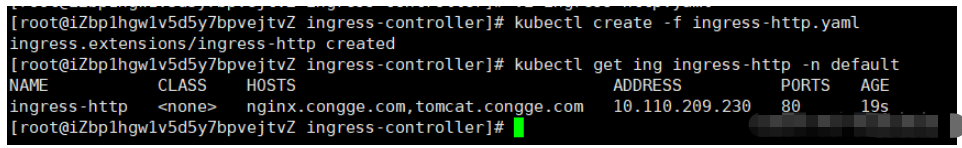

创建成功后,可以检查下Pod的状况,可以看到3个nginx,3个tomcat对应的Pod成功创建和运行起来了;

此时,再查看service,可以看到nginx和tomcat对应的两个service;

到这里,我们就按照部署图中的模型准备完成,接下来就需要通过Ingress相关的配置登场了;

在当前目录下,创建ingress-http.yaml,配置内容如下:

apiVersion: extensions/v1beta1kind: IngreSSMetadata: name: ingress-http namespace: defaultspec: rules: - host: nginx.congge.com http: paths: - path: / backend: serviceName: nginx-service servicePort: 80 - host: tomcat.congge.com http: paths: - path: / backend: serviceName: tomcat-service servicePort: 8080使用下面的命令创建并查看

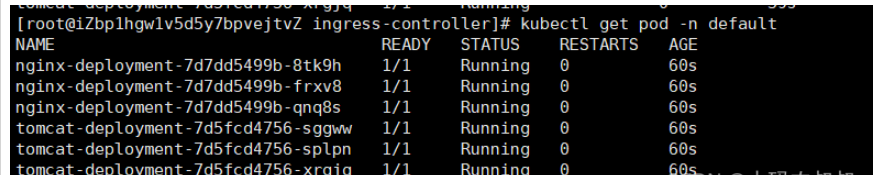

kubectl create -f ingress-http.yaml

kubectl get ing ingress-http -n default

或

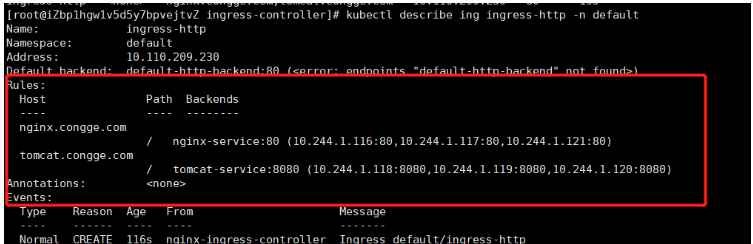

kubectl describe ing ingress-http -n default

也可以通过describe查看Ingress配置规则的详细信息;

该规则解释来说就是:

当访问: nginx.congge.com的时候,将由nginx-service处理,其背后处理的Pod分别为括号内分配的IP:地址对应的服务;

当访问:tomcat ... ,也是如此理解

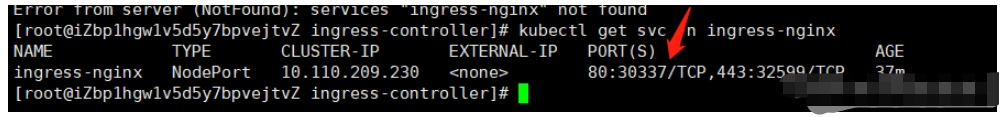

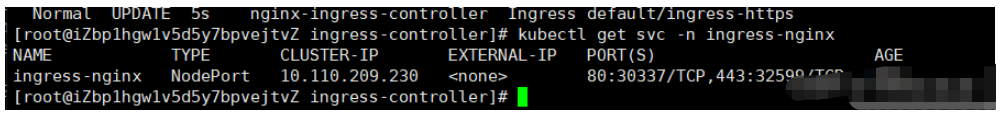

首先,我们查看下上面通过Ingres-controller创建时的service信息,下图可以看到,这里有一个NodePort类型的service,分配的对外端口是30337;

所以,外网访问的完整地址是,前提是当前的这个域名要能正确使用;

http://nginx.congge.com:32599

http://tomcat.congge.com:30337

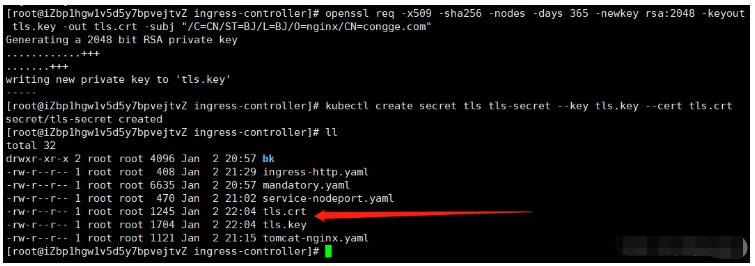

https的配置和http配置文件差不多,只是在使用https这种方式下,需要提前创建好响应的证书;

创建证书

# 生成证书openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -keyout tls.key -out tls.crt -subj "/C=CN/ST=BJ/L=BJ/O=nginx/CN=congge.com"# 创建密钥kubectl create secret tls tls-secret --key tls.key --cert tls.crt

在当前目录下创建ingress-https.yaml配置文件,配置内容如下:

apiVersion: extensions/v1beta1kind: Ingressmetadata: name: ingress-https namespace: defaultspec: tls: - hosts: - nginx.congge.com - tomcat.congge.com secretName: tls-secret # 指定秘钥 rules: - host: nginx.congge.com http: paths: - path: / backend: serviceName: nginx-service servicePort: 80 - host: tomcat.congge.com http: paths: - path: / backend: serviceName: tomcat-service servicePort: 8080使用下面的命令创建

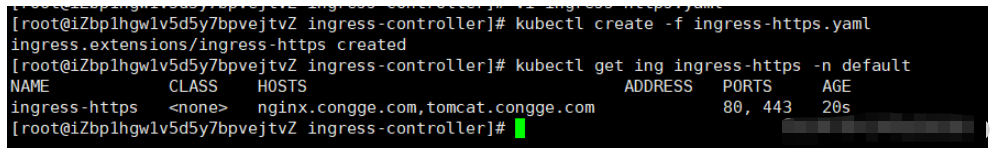

kubectl create -f ingress-https.yaml

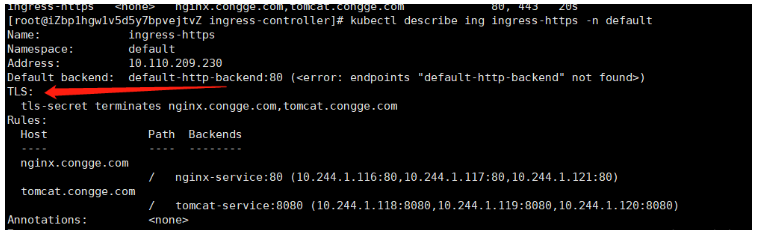

或者通过describe命令查看下相关的配置规则,与上面http不同的是,这里会多出一个TLS,可以看到,这个TLS所要保护的域名,正是上面配置的那两个域名;

在通过外网访问之前,我们再次查看下对外暴露的端口号,由于是https,所以应该访问的是32559;

再次访问时,地址如下

https://nginx.congge.com:32599

https://tomcat.congge.com:30337

到此,相信大家对“k8s Ingress如何使用”有了更深的了解,不妨来实际操作一番吧!这里是编程网网站,更多相关内容可以进入相关频道进行查询,关注我们,继续学习!

--结束END--

本文标题: k8s Ingress如何使用

本文链接: https://lsjlt.com/news/349798.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

2024-05-24

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0