2.3.2 创建AG准备工作1.更新每个节点的机器名,必须满足:15个字符或更少。在网络中是唯一的。可以用以下语句修改机器名:sudo vi /etc/hostname2.配置主机名和I

准备工作

1.更新每个节点的机器名,必须满足:

15个字符或更少。

在网络中是唯一的。

可以用以下语句修改机器名:

sudo vi /etc/hostname2.配置主机名和IP地址的解析

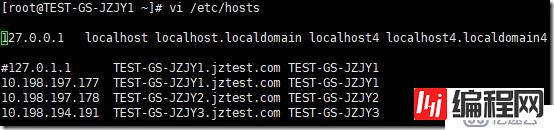

通常在DNS服务器注册主机名和IP地址,为了进一步保证同一个AG中多个节点可以互相通信,我们在每个节点使用如下命令修改Hosts文件:

sudo vi /etc/hosts

通过如下命令可以查看ip地址

sudo ip addr show或

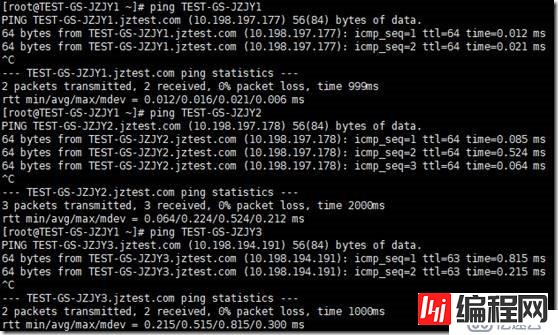

sudo ifconfig修改后可以用ping命令尝试ping hostname,必须返回对应的真正IP地址才行,也就是Hosts文件中不能包含类似hostname和127.0.0.1的对应记录。

启用AG并重启mssql-server

在所有节点的SQL Server上启用AlwaysOn AG,然后重启mssql-server服务:

sudo /opt/mssql/bin/mssql-conf set hadr.hadrenabled 1

sudo systemctl restart mssql-server启用AlwaysOn_health扩展事件会话

在每个节点上开启该会话,以便在对某一可用性组进行故障排除时帮助诊断根本原因:

ALTER EVENT SESSioN AlwaysOn_health ON SERVER WITH (STARTUP_STATE=ON);

Go创建数据库镜像端点访问使用的用户

CREATE LOGIN dbm_login WITH PASSWord = '**<Your Password>**';

CREATE USER dbm_user FOR LOGIN dbm_login;创建证书

linux 上的 SQL Server 服务使用证书验证镜像终结点之间的通信。连接到主 SQL Server 实例。以下 Transact-SQL 脚本创建主密钥和证书。 然后备份证书,并使用私钥保护文件。 使用强密码更新脚本。

CREATE MASTER KEY ENCRYPTION BY PASSWORD = '**<Master_Key_Password>**';

CREATE CERTIFICATE dbm_certificate WITH SUBJECT = 'dbm';

BACKUP CERTIFICATE dbm_certificate

TO FILE = '/var/opt/mssql/data/dbm_certificate.cer'

WITH PRIVATE KEY (

FILE = '/var/opt/mssql/data/dbm_certificate.pvk',

ENCRYPTION BY PASSWORD = '**<Private_Key_Password>**'

);将证书和私钥拷贝到所有可用副本的服务器上的相同位置。

cd /var/opt/mssql/data

scp dbm_certificate.* root@**<node2>**:/var/opt/mssql/data/在每个目标服务器上,授予mssql用户访问这些文件的权限。

cd /var/opt/mssql/data

chown mssql:mssql dbm_certificate.*在辅助服务器上创建证书

以下 Transact-SQL 脚本根据在主 SQL Server 副本上创建的备份创建主密钥和证书。 使用强密码更新脚本。 解密密码与在此前的步骤中创建 .pvk 文件使用的密码相同。

CREATE MASTER KEY ENCRYPTION BY PASSWORD = '**<Master_Key_Password>**';

CREATE CERTIFICATE dbm_certificate

FROM FILE = '/var/opt/mssql/data/dbm_certificate.cer'

WITH PRIVATE KEY (

FILE = '/var/opt/mssql/data/dbm_certificate.pvk',

DECRYPTION BY PASSWORD = '**<Private_Key_Password>**'

);在所有节点上创建数据库镜像端点

(可选)可以包含 IP 地址 LISTENER_IP = (0.0.0.0)。 侦听器 IP 地址必须是 IPv4 地址。 还可以使用 0.0.0.0。

如果配置的节点是仅配置副本,唯一有效的值为ROLE = WITNESS。

对于 SQL Server 2017 版本中,支持数据库镜像终结点的唯一身份验证方法是CERTIFICATE。

CREATE ENDPOINT [Hadr_endpoint]

AS tcp (LISTENER_IP = (0.0.0.0), LISTENER_PORT = **<5022>**)

FOR DATA_MIRRORING (

ROLE = ALL,

AUTHENTICATION = CERTIFICATE dbm_certificate,

ENCRYPTION = REQUIRED ALGORITHM AES

);

ALTER ENDPOINT [Hadr_endpoint] STATE = STARTED;

GRANT CONNECT ON ENDPOINT::[Hadr_endpoint] TO [dbm_login];在主节点上创建AG

三个同步副本

CREATE AVaiLABILITY GROUP [ag1]

WITH (DB_FAILOVER = ON, CLUSTER_TYPE = EXTERNAL)

FOR REPLICA ON

N'<node1>'

WITH (

ENDPOINT_URL = N'tcp://<node1>:<5022>',

AVAILABILITY_MODE = SYNCHRONOUS_COMMIT,

FAILOVER_MODE = EXTERNAL,

SEEDING_MODE = AUTOMATIC

),

N'<node2>'

WITH (

ENDPOINT_URL = N'tcp://<node2>:<5022>',

AVAILABILITY_MODE = SYNCHRONOUS_COMMIT,

FAILOVER_MODE = EXTERNAL,

SEEDING_MODE = AUTOMATIC

),

N'<node3>'

WITH(

ENDPOINT_URL = N'tcp://<node3>:<5022>',

AVAILABILITY_MODE = SYNCHRONOUS_COMMIT,

FAILOVER_MODE = EXTERNAL,

SEEDING_MODE = AUTOMATIC

);

ALTER AVAILABILITY GROUP [ag1] GRANT CREATE ANY DATABASE;两个同步副本

CREATE AVAILABILITY GROUP [ag1]

WITH (CLUSTER_TYPE = EXTERNAL)

FOR REPLICA ON

N'node1' WITH (

ENDPOINT_URL = N'tcp://node1:5022',

AVAILABILITY_MODE = SYNCHRONOUS_COMMIT,

FAILOVER_MODE = EXTERNAL,

SEEDING_MODE = AUTOMATIC

),

N'node2' WITH (

ENDPOINT_URL = N'tcp://node2:5022',

AVAILABILITY_MODE = SYNCHRONOUS_COMMIT,

FAILOVER_MODE = EXTERNAL,

SEEDING_MODE = AUTOMATIC

);

ALTER AVAILABILITY GROUP [ag1] GRANT CREATE ANY DATABASE;两个同步副本和仅配置副本

CREATE AVAILABILITY GROUP [ag1]

WITH (CLUSTER_TYPE = EXTERNAL)

FOR REPLICA ON

N'<node1>' WITH (

ENDPOINT_URL = N'tcp://<node1>:<5022>',

AVAILABILITY_MODE = SYNCHRONOUS_COMMIT,

FAILOVER_MODE = EXTERNAL,

SEEDING_MODE = AUTOMATIC

),

N'<node2>' WITH (

ENDPOINT_URL = N'tcp://<node2>:<5022>',

AVAILABILITY_MODE = SYNCHRONOUS_COMMIT,

FAILOVER_MODE = EXTERNAL,

SEEDING_MODE = AUTOMATIC

),

N'<node3>' WITH (

ENDPOINT_URL = N'tcp://<node3>:<5022>',

AVAILABILITY_MODE = CONFIGURATION_ONLY

);

ALTER AVAILABILITY GROUP [ag1] GRANT CREATE ANY DATABASE;将辅助副本加入到AG

在所有辅助副本上执行:

ALTER AVAILABILITY GROUP [ag1] JOIN WITH (CLUSTER_TYPE = EXTERNAL);

ALTER AVAILABILITY GROUP [ag1] GRANT CREATE ANY DATABASE;将数据库添加到可用性组

确保添加到可用性组的数据库处于完全恢复模式,并具有有效的日志备份。

CREATE DATABASE [db1];

ALTER DATABASE [db1] SET RECOVERY FULL;

BACKUP DATABASE [db1]

TO DISK = N'/var/opt/mssql/data/db1.bak';

ALTER AVAILABILITY GROUP [ag1] ADD DATABASE [db1];验证是否已在辅助服务器上创建了数据库

在每个辅助服务器上执行:

SELECT * FROM sys.databases WHERE name = 'db1';

GO

SELECT DB_NAME(database_id) AS 'database', synchronization_state_desc FROM sys.dm_hadr_database_replica_states;--结束END--

本文标题: SQL Server 2017 AlwaysOn on Linux 配置和维护(8)

本文链接: https://lsjlt.com/news/38008.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2024-03-01

2024-03-01

2024-03-01

2024-03-01

2024-03-01

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0