Python 官方文档:入门教程 => 点击学习

网络管理软件收到越来越多客户的欢迎,IT厂商也积极推出自己的网络管理软件,至于使用效果和体验,大家自己感受,IT圈里混的,你们都懂的。结合个人最近实施项目,部署H3C(据说现在叫“新华三”)研发的iMC运维管理平台,涉及到不同厂商的设备,简

网络管理软件收到越来越多客户的欢迎,IT厂商也积极推出自己的网络管理软件,至于使用效果和体验,大家自己感受,IT圈里混的,你们都懂的。结合个人最近实施项目,部署H3C(据说现在叫“新华三”)研发的iMC运维管理平台,涉及到不同厂商的设备,简单与大家分享一下。

大多数的网络管理软件都是通过SNMP协议来进行网络设备的管理,那么问题来了,SNMP是个神马东西?

SNMP协议简介

SNMP(Simple Network Management Protocol,简单网络管理协议)是因特网中的一种网络管理标准协议,被广泛用于实现管理设备对被管理设备的访问和管理。

SNMP网络环境中包含NMS和Agent两种元素:

NMS(Network Management Station,网络管理系统)是SNMP网络的管理者,能够提供友好的人机交互界面,方便网络管理员完成网络管理工作。

Agent是SNMP网络环境中的被管理者,负责接收、处理来自NMS的请求报文。在一些紧急情况下,如接口状态发生改变等,Agent会主动向NMS发送告警信息。

SNMP协议工作机制

NMS管理设备的时候通过MIB(Management InfORMation Base,管理信息库)对设备进行管理。MIB定义了节点之间的层次关系以及对象的一系列属性,比如对象的名字、访问权限和数据类型等。每个Agent都有自己的MIB。被管理设备都有自己的MIB文件,在NMS上编译这些MIB文件,就能生成该设备的MIB。NMS根据访问权限对MIB节点进行读/写操作,从而实现对Agent的管理。

SNMP提供以下基本操作来实现NMS和Agent的交互:

GET操作:NMS使用该操作查询Agent MIB中的一个或多个节点的值。

SET操作:NMS使用该操作设置Agent MIB中的一个或多个节点的值。

Trap操作:Agent使用该操作向NMS发送告警信息。

SNMP协议版本

目前Agent支持SNMPv1、SNMPv2c和SNMPv3三种版本:

SNMPv1采用团体名(CommUnity Name)认证机制。团体名类似于密码,用来限制NMS对Agent的访问。如果NMS访问被管理设备时携带的团体名和被管理设备上设置的团体名不同,则不能建立SNMP连接,从而导致访问失败。

SNMPv2c也采用团体名认证机制。SNMPv2c对SNMPv1的功能进行了扩展:提供了更多的操作类型;支持更多的数据类型;提供了更丰富的错误代码,能够更细致地区分错误。

SNMPv3采用USM(User-Based Security Model,基于用户的安全模型)认证机制。网络管理员可以设置认证和加密功能。认证用于验证报文发送方的合法性,避免非法用户的访问;加密则是对NMS和Agent之间的传输报文进行加密,以免被窃听。采用认证和加密功能,可以为NMS和Agent之间的通信提供更高的安全性。

三种版本主要区别在于V1、V2C版本只需要配置读写团体字即可实现设备管理,V3版本需要配置相关的用户、认证和加密等因素,结合H3C iMC以及不同厂商设备给出不同的配置案例。

H3C设备SNMPv3配置

# 配置Agent的IP地址,并确保Agent与NMS(H3C iMC)之间路由可达。

<Agent> system-view

[Agent] snmp-agent group v3 h3c */v3指SNMP版本,h3c是团体名称,可以更改

# 设置Agent使用的用户名为h3c,认证算法为MD5,认证密码为h3c,加密算法为DES56,加密密码是h3c

[Agent] snmp-agent usm-user v3 h3ch3cauthentication-modemd5 h3c privacy-mode des56 h3c

# 设置设备的联系人

[Agent] snmp-agent sys-info contact h3c

[Agent]snmp-agent sys-infoversion v3

# 设置允许向NMS发送Trap报文,使用的用户名为h3c。

[Agent] snmp-agent trap enable

[Agent] snmp-agent target-host trap addressudp-domain 1.1.1.2params securitynameh3cv3privacy */地址为iMC服务器地址

华为配置与H3C设备配置基本一致,大同小异。

Cisco设备配置

switch(config)#snmp-servercommunity <name> RO/RW

switch(config)#snmp-serveruser <username><group name>v3 authen md5 <authen passWord> priva des56 <secret password>

switch(config)#snmp-servergroup <group name>v3authen/priva

switch(config)#snmp-serverhost x.x.x.xtraps version 3 priva <username>

switch(config)#snmp-serverenable traps

ZTE、联想、迈普等设备配置,请参见Cisco,建议配置时将priva加密算法选择为des56,因为Cisco二层交换机并不支持AES128加密算法。

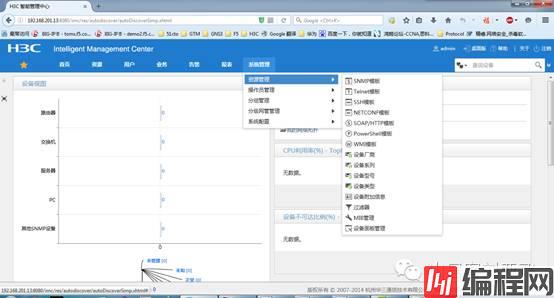

H3C iMC平台配置

建议在iMC平台内配置SNMPv3模板,后续只需要在网络设备上将SNMPv3配置文件内参数设置为与模板匹配即可:

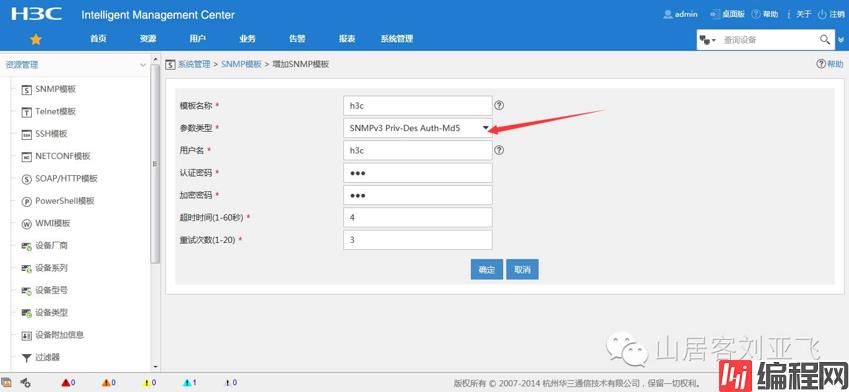

配置相关参数

填写模板名称,参数类型选择“SNMPv3 Priv-DesAuth-Md5”,用户名填写“h3c”,认证密码以及加密密码都填写“h3c”,点击确定。

增加设备时,输入设备管理地址,并选择SNMP模板,进行设备增加操作

添加完成以后既可以查看并且管理设备信息

通过这个与大家分享一下最近部署实施iMC结合不同厂商设备进行管理的一些简单心得,不足的地方,希望大家提出宝贵的建议和意见!

本文已在本人微信公众平台进行发布,请大家关注支持!

--结束END--

本文标题: 浅谈H3C iMC结合SNMPv3协议管

本文链接: https://lsjlt.com/news/188477.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2024-03-01

2024-03-01

2024-03-01

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0