目录需求目标原理与思路实现使ApplicationUser支持RefreshToken修改CreateToken签名使其同时返回Refresh Token修改login方法实现ref

在上一篇文章使用.NET 6实现基于Jwt的Identity功能中,我们演示了如何使用.net框架的Identity组件实现基于JWT Token的认证和授权功能。我们可以想象一下场景:当获取到的Token过期以后,我们必须要重新请求认证接口以获取新的Token,在实际的应用中,表现出来就是虽然当前用户一直在进行业务的操作,但是到了一个固定的时间点后,就会要求用户重新登陆一次来获取新Token,这对用户的体验是非常不友好的。所以我们引出了本文将要介绍的Refresh Token的概念。

那么我们为什么一定需要一个Refresh Token而不是将Token的过期时间设置的长一点呢?最主要的原因是如果这个长期的Token一旦被暴露,那么即使我们修改登录密码,也无法阻止已经被暴露的Token被用来访问我们受保护的api资源,只能等到这个Token自己过期。所以我们希望设置一个短时间有效的Token,当客户端Token失效后,服务端将会返回一个Token过期的响应,那么此时客户端就可以携带这个已过期的Token和服务器之前签发的一次性的Refresh Token去服务端换取一个新的Token和一个新的一次性Refresh Token。客户端就可以在不需要重新登陆的情况下携带这个新的Token去访问后端资源,同时也将Token暴露的影响降低了。

为TodoList实现Refresh Token功能。

为了实现Refresh Token功能,我们需要做这几件事:

ApplicationUser.cs

using Microsoft.Aspnetcore.Identity;

namespace TodoList.Infrastructure.Identity;

public class ApplicationUser : IdentityUser

{

public string? RefreshToken { get; set; }

public DateTime RefreshTokenExpiryTime { get; set; }

}

运行Migration使修改生效。

新建创建Token返回的响应体对象ApplicationToken:

ApplicationToken.cs

namespace TodoList.Application.Common.Models;

public record ApplicationToken(string AccessToken, string RefreshToken);

修改接口定义

Task<ApplicationToken> CreateTokenAsync(bool populateExpiry);

并对应修改实现:

IdentityService.cs

public async Task<ApplicationToken> CreateTokenAsync(bool populateExpiry)

{

var signinGCredentials = GetSigningCredentials();

var claims = await GetClaims();

var tokenOptions = GenerateTokenOptions(signingCredentials, claims);

var refreshToken = GenerateRefreshToken();

User!.RefreshToken = refreshToken;

if(populateExpiry)

User!.RefreshTokenExpiryTime = DateTime.Now.ADDDays(7);

await _userManager.UpdateAsync(User);

var accessToken = new JwtSecurityTokenHandler().WriteToken(tokenOptions);

return new ApplicationToken(accessToken, refreshToken);

}

private string GenerateRefreshToken()

{

// 创建一个随机的Token用做Refresh Token

var randomNumber = new byte[32];

using var rng = RandomNumberGenerator.Create();

rng.GetBytes(randomNumber);

return Convert.ToBase64String(randomNumber);

}

AuthenticationController.cs

[HttpPost("login")]

public async Task<IActionResult> Authenticate([FromBody] UserForAuthentication userForAuthentication)

{

if (!await _identityService.ValidateUserAsync(userForAuthentication))

{

return Unauthorized();

}

var token = await _identityService.CreateTokenAsync(true);

return Ok(token);

}

到目前为止,我们已经为应用程序添加了Refresh Token所需要的一些基础功能了,接下来就需要实现一个refresh token接口用于换取新的Token

我们新建一个Action用于refresh token接口。

AuthenticationController.cs

[HttpPost("refresh")]

public async Task<IActionResult> Refresh([FromBody] ApplicationToken token)

{

var tokenToReturn = await _identityService.RefreshTokenAsync(token);

return Ok(tokenToReturn);

}

我们在认证服务中添加Controller中调用的方法

IIdentityService.cs

Task<ApplicationToken> RefreshTokenAsync(ApplicationToken token);

并实现接口方法:

IdentityService.cs

// 省略其他...

public async Task<ApplicationToken> RefreshTokenAsync(ApplicationToken token)

{

var principal = GetPrincipalFromExpiredToken(token.AccessToken);

var user = await _userManager.FindByNameAsync(principal.Identity?.Name);

if (user == null || user.RefreshToken != token.RefreshToken || user.RefreshTokenExpiryTime <= DateTime.Now)

{

throw new BadHttpRequestException("provided token has some invalid value");

}

User = user;

return await CreateTokenAsync(true);

}

private ClaimsPrincipal GetPrincipalFromExpiredToken(string token)

{

// 根据已过期的Token获取用户相关的Principal数据,用来生成新的Token

var jwtSettings = _configuration.GetSection("JwtSettings");

var tokenValidationParameters = new TokenValidationParameters {

ValidateAudience = true,

ValidateIssuer = true,

ValidateIssuerSigningKey = true,

IssuerSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(Environment.GetEnvironmentVariable("SECRET") ?? "TodoListApiSecreTKEy")), ValidateLifetime = true,

ValidIssuer = jwtSettings["validIssuer"],

ValidAudience = jwtSettings["validAudience"]

};

var tokenHandler = new JwtSecurityTokenHandler();

var principal = tokenHandler.ValidateToken(token, tokenValidationParameters, out var securityToken);

if (securityToken is not JwtSecurityToken jwtSecurityToken ||

!jwtSecurityToken.Header.Alg.Equals(SecurityAlGorithms.HMacSha256, StringComparison.InvariantCultureIgnoreCase))

{

throw new SecurityTokenException("Invalid token");

}

return principal;

}

接下来我们就可以验证refresh token的功能了。

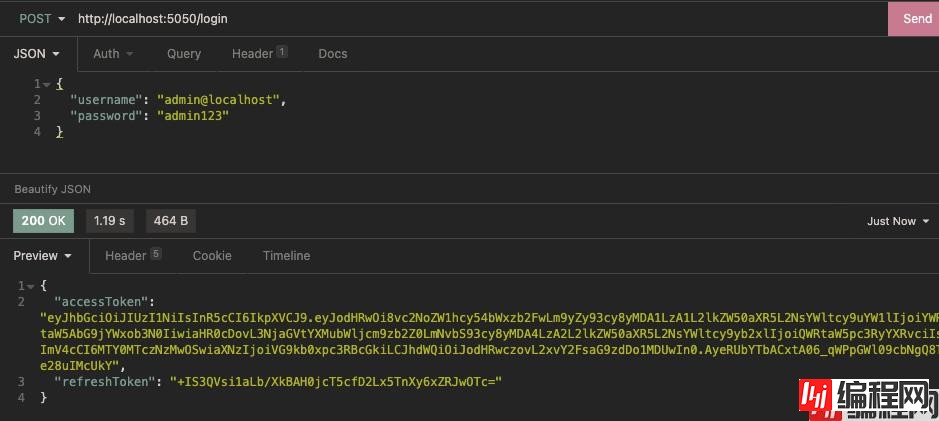

启动Api项目,首先我们获取Token:

可以看到同时返回了refresh token。

然后我们请求refresh token接口:

获取到了一个新的Access Token和一个新的refresh token。

接下来使用新获取到的access token去请求创建TodoList:

可以看到新的access token是可以用来作为认证和授权的凭证请求接口的。

在本文中我们实现了关于refresh token的功能,在实际应用中,客户端程序可能需要根据原始Token中payload里的exp字段去判断是否将要过期,提前请求refresh token,以实现用户无感知的持续携带有效的token去请求后端API资源。

到此这篇关于通过.NET 6实现RefreshToken的文章就介绍到这了,更多相关.NET 6 RefreshToken内容请搜索编程网以前的文章或继续浏览下面的相关文章希望大家以后多多支持编程网!

--结束END--

本文标题: 通过.NET6实现RefreshToken

本文链接: https://lsjlt.com/news/162130.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2023-05-21

2023-05-21

2023-05-21

2023-05-21

2023-05-20

2023-05-20

2023-05-20

2023-05-20

2023-05-20

2023-05-20

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0