Python 官方文档:入门教程 => 点击学习

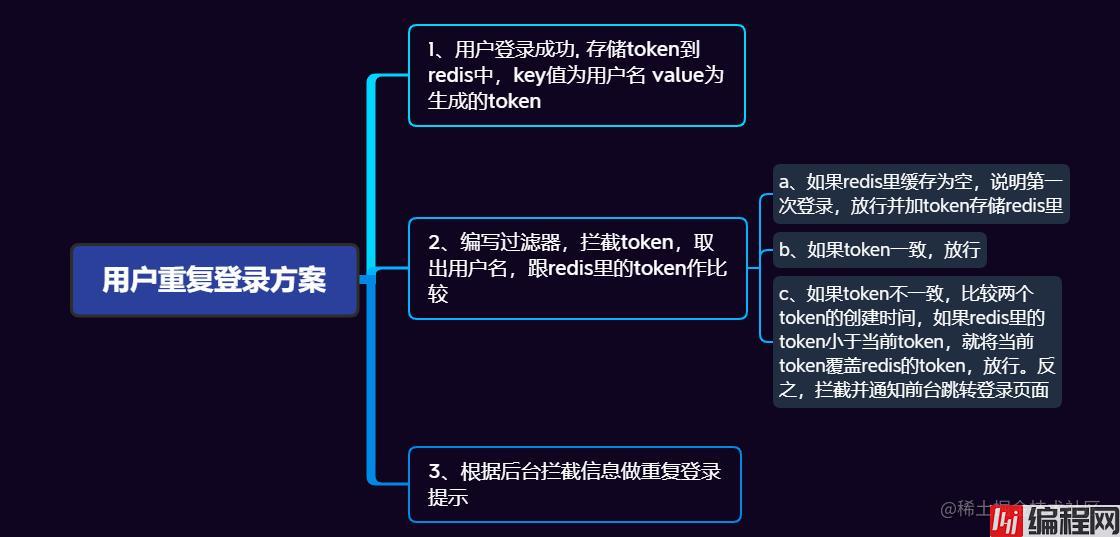

目录背景方案思路图核心代码背景 近日,客户针对我司系统做一些列漏洞扫描,最后总结通用漏洞有如下: 用户重复登录接口未授权接口越权访问 针对以上漏洞,分三篇文章分别记录解决方案,供后续

近日,客户针对我司系统做一些列漏洞扫描,最后总结通用漏洞有如下:

针对以上漏洞,分三篇文章分别记录解决方案,供后续回忆学习,本文先处理用户重复登录漏洞

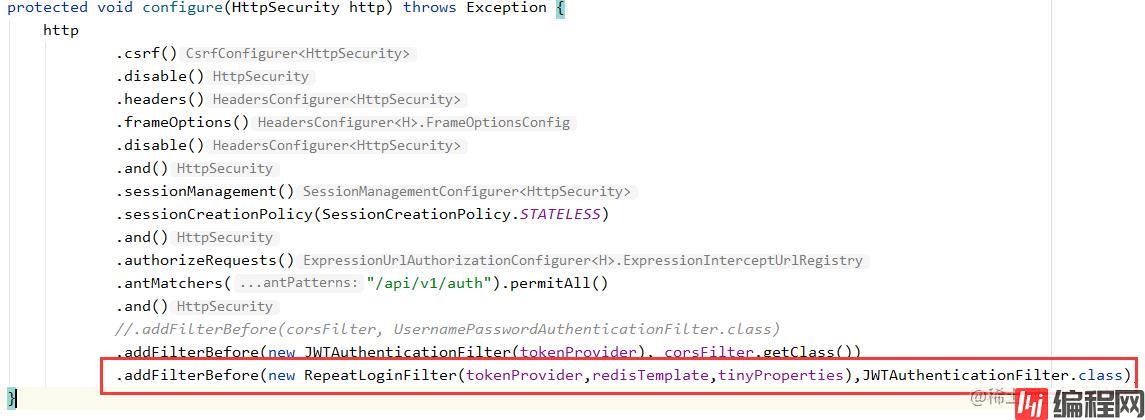

系统采用Spring Boot搭建,spring security+ Jwt 作为安全框架

RepeatLoginFilter.java

@Override

protected void doFilterInternal(httpservletRequest request, HttpServletResponse response, FilterChain filterChain) throws ServletException, IOException {

String jwt = resolveToken(request);

//重复登录只校验带有合法jwt的 放过验证码以及免鉴权的那些请求

if (null == jwt || "null".equalsIgnoreCase(jwt) || !this.tokenProvider.validateToken(jwt)) {

filterChain.doFilter(request, response);

return;

}

if (isAccessAllowed(jwt)) {

filterChain.doFilter(request, response);

return;

}

// 账号重复登录,跳转登录页面 loGout

logout(response);

}

private boolean isAccessAllowed(String token) {

Authentication authentication = this.tokenProvider.getAuthentication(token);

String redisToken = redisTemplate.opsForValue().get(Constants.PREFIX_LOGIN_USER+authentication.getName());

//redisToken为空 说明第一次登陆 放过并加入redis

if(!StringUtils.hasLength(redisToken)){

redisTemplate.opsForValue().set(Constants.PREFIX_LOGIN_USER+authentication.getName(),token,

86400, TimeUnit.SECONDS);

return true;

}

//redis token和当前token一致 说明是当前登陆用户访问 放过

if(token.equals(redisToken)){

return true;

}

//redis token和当前token不一致,比较两个token的创建时间,如果当前token大于redistoken 就说当前是最新的,放入redis并放过

//否则就说明redis里已有最新的token,当前token应该过期,不放行

Date date = this.tokenProvider.getIssueAt(token);

Date redisDate = this.tokenProvider.getIssueAt(redisToken);

if(date.after(redisDate)){

redisTemplate.opsForValue().set(Constants.PREFIX_LOGIN_USER+authentication.getName(),token,

86400, TimeUnit.SECONDS);

return true;

}else{

return false;

}

}

private void logout(HttpServletResponse response){

response.setStatus(HttpStatus.FORBIDDEN.value());

response.setContentType(MediaType.APPLICATION_JSON_UTF8_VALUE);

try {

jsONObject resultObj = new JSONObject();

resultObj.putOnce("data","账号已在别的地方登录,请重新登录");

response.getWriter().print(resultObj.toString());

} catch (IOException e) {

e.printStackTrace();

}

}到此这篇关于spring security结合jwt实现用户重复登录处理的文章就介绍到这了,更多相关spring security jwt重复登录内容请搜索编程网以前的文章或继续浏览下面的相关文章希望大家以后多多支持编程网!

--结束END--

本文标题: springsecurity结合jwt实现用户重复登录处理

本文链接: https://lsjlt.com/news/143799.html(转载时请注明来源链接)

有问题或投稿请发送至: 邮箱/279061341@qq.com QQ/279061341

2024-03-01

2024-03-01

2024-03-01

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

2024-02-29

回答

回答

回答

回答

回答

回答

回答

回答

回答

回答

0